SHA-1加密散列函数几乎存在任何地方,从浏览器安全保护、代码库管理、去重复再到散列技术都有其身影,在过去一段时间SHA-1被认为在当前计算能力下是找不到两条摘要相同的信息,SHA-1在那时候提供了加密和防碰撞的保障。但这项技术早已被谷歌视为眼中钉,甚至在2014年Chrome小组便宣布逐步淘汰对SHA-1的使用。而就在昨天,谷歌再次宣布将放出针对SHA-1的碰撞算法,并在90天后开源,致命一击将SHA-1彻底逼入死胡同。

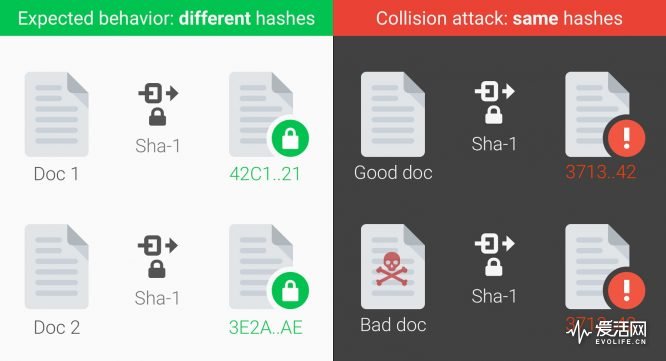

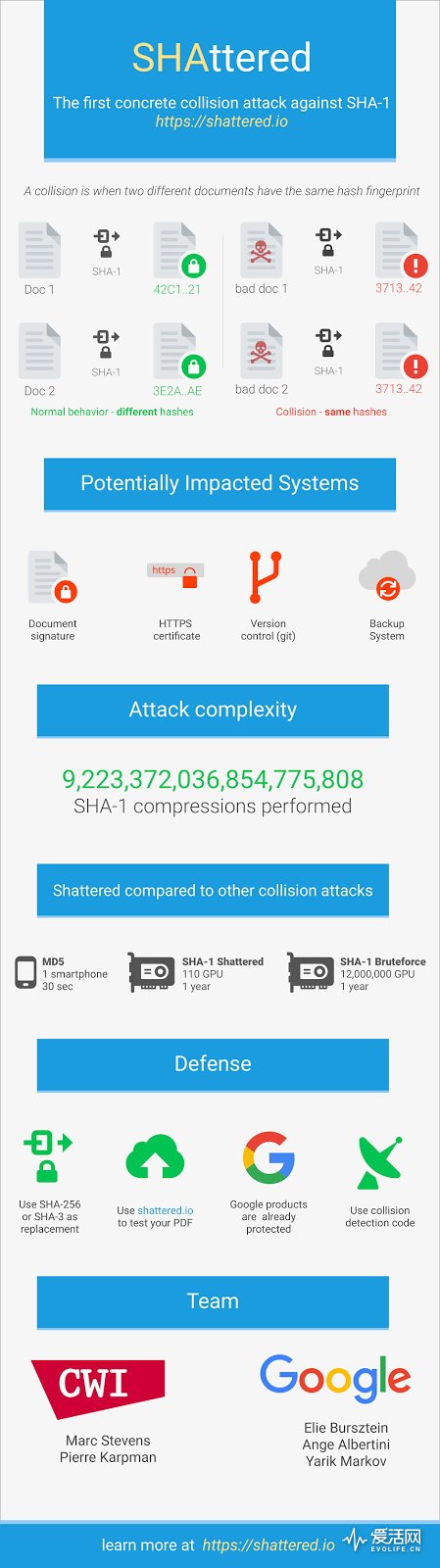

谷歌首先在自家实验室完成了真实世界中的第一次碰撞攻击,他们通过GPU加速碰撞,创造了两个SHA-1完全相同的PDF文件,将其从2005年开始被质疑的不可靠正式坐实。

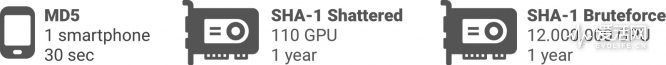

事实上这次攻击相当于单个CPU连续处理6500年,GPU连续处理110年就能搞定。不要以为这个时间很长,请记住这是现在的计算处理能力,计算能力每发展一倍,碰撞的破解时间立马对半砍。换个说法,只要110个GPU,一年就能攻破SHA-1。很快你只需要花费17万美元购买的云计算服务就能将这个存在于几乎半个地球都的加密算法破解。

很显然谷歌肯定不是第一个这么做的,但谷歌是第一个将其抛出水面的。追其原因主要还是因为他们想快速结束这场关于SHA-1的争论,证明SHA-1不再安全,并且会在90天后公布源代码。这意味着在未来只要是拥有计算能力的个人或组织,都具备攻破SHA-1的资格。

早在2005年密码学家就语言SHA-1破解速度比预期快了2000倍,停止SHA-1不过是时间问题,并且随着计算机的廉价化和越来越快,破解速度会越来越快。基于预计判断,从明年开始犯罪集团就会开始着手准备伪造SHA-1证书。

事实上除了Chrome,微软Edge和Internet Explorer也在月初宣布放弃SHA-1签署的TLS证书,Mozilla则会在今年7月1日停止。而从Chrome 56开始,SHA-1的加密认证的HTTPS会被提示成不安全网页。避免SHA-1带来的安全隐患方法其实有很多,比如采用SHA-2或者其他更高阶的加密算法,其实最可能受伤的是国内数百万还停留在windows XP的用户,因为XP本身完全不支持SHA-2。

目前大约90%采用SLL加密的网站使用SHA-1的算法来防止自己身份被冒充,但基于SHA-1的脆弱性,很快你访问的网站就有可能是个假网站。比如假的谷歌、假的淘宝、假的支付宝。这也是处于技术原因考虑而让谷歌相当着急的原因,当然其中还掺杂着秀一下自己运算实力的成分。简而言之,当你在Chrome上看到站点警告时候,就意味着这个网站很可能采用了基于SHA-1的加密。无论基于何种理由,谷歌都加快了将SHA-1推上绞刑台的进程。

要发表评论,您必须先登录。

????