天底下没有绝对撬不开的锁,也没有能一劳永逸的加密。在互联网已经发达至此的现在,安全问题似乎就是一层大家都不愿意捅破的窗户纸,大量个人信息都已经和互联网生活挂钩,大家都知道环境险恶,然而谁又愿意每天都在对个人资料泄漏的惶恐之中度过?所以上周末被爆出的京东12GB用户数据库遭泄漏的消息,一点都不让人感到意外。

最先披露这一事实的是一个叫一本财经的公众号,称最近黑市上有一数据量达12GB的信封开始流通,里面内容包含用户名、登录密码、邮箱、真实姓名和身份证号、手机号和QQ号等几个非常关键和危险的个人身份识别信息。“交易”的各方表示这些资料是从京东倒出来的库,而京东毫无疑问目前国内最具影响里的电商平台之一,用户基础十分庞大,你我还有身边的各位都很可能已经受到波及。

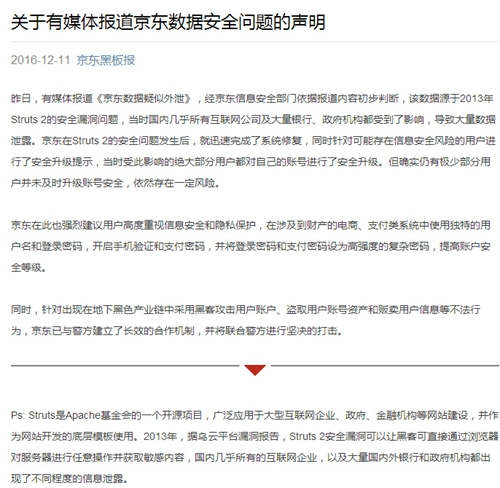

京东的初步调查结论是,这些数据是通过2013年公开的一个Apache Struts 2框架安全漏洞泄露出去的。这个漏洞本身是一个远程执行漏洞,只是Apache当时的做法欠妥在于直接在版本更新里写了一段如何利用这个漏洞的示例代码,直接导致问题规模的扩大。那些没有及时手动升级到新版本的网站几乎都没能幸免。Struts 2架构一直都被奉为Web开发的经典框架之一,广泛见于各种企业级应用的底层框架开发中,国内绝大多数互联网公司、银行以及政府的网站的代码里多少都有它的成分。该漏洞一经曝出,中国的互联网基本上很快就遭到了一次大规模的洗劫。

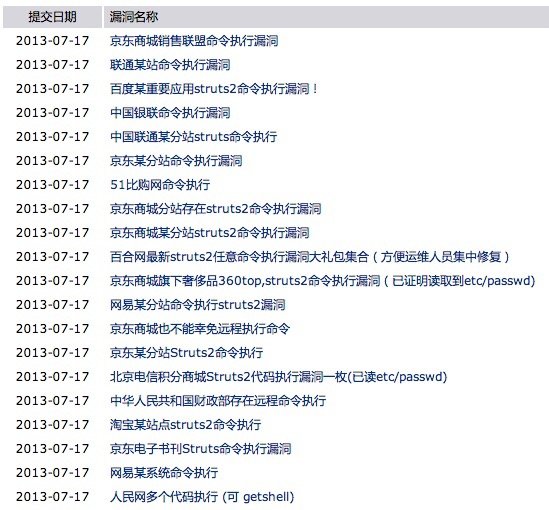

而根据京东的说法,他们自然是“第一时间修复了漏洞”,“业务和用户数据都没有受到该漏洞的任何影响”,结果现在这个信封的流通直接给京东脸上扇了一巴掌。现在存在的唯一疑问是,彼时到现在已经过去了3年,为什么隔了这么久才有反应?而且3年前有内幕人士称,早在13年7月17号Apache基金会公布该漏洞之前,一些黑客就已经在批量利用它拖库了。

按照这些人的惯例做法,拖库下来之后的第一件事情是洗一遍,把里面有价值的账户先自己处理掉——这道工序包含的内容主要是先把库里包含的密码hash进行解密,然后拿着破解出来的密码,连同获得的帐号等身份信息去尝试登录其他可能包含经济价值的网站,这就是所谓的“撞库”,通常也要花不少时间,洗完库才放到黑市上售卖,此时里面也没多少有直接经济价值的资料了,留下的主要是个人信息泄漏的后患。

这可能是3年后我们才得知京东用户数据被盗的原因,也是为什么我们被反复教育“不同网站要使用不同密码”,而且“密码要勤于更换”。但到最后,这些措施终究是没法阻止泄漏这一风险的,不同密码和定期更换只能防“撞库”,顶多算一亡羊补牢,最大程度降低损失的手段,而且这还带来了密码管理的新麻烦。

另一边,提供服务的互联网公司才是能在源头避免对用户造成财产损失最有力的一方。虽然说作为防守方永远是处在被动的态势下,但它们完全可以主动采取比如多重验证这样防患于未然的强制措施,或者构思一些新的安全防护方式。在这种“道高一尺魔高一丈”的斗争里,懈怠是一定会被揍得很惨的。

各种泄漏事件里,最尴尬的大概也就是实名制了吧,我不知道在这种只能约束有责任感的人的做法初衷究竟出自何处,总之最后结果是我们可以泄漏的个人信息里又多了两条很让人心惊胆战的条目。嗯,说了这么多,你的京东密码改过了没?没有的现在赶紧去改一下吧。