WannaCry在上周末的爆发,让人们的目光又聚集在了勒索病毒身上,都说人是好了伤疤忘了痛的生物,记性可以差到只有悲剧再次发生才会想起还曾有过前车之鉴。在WannaCry之前,它还有哪些前辈曾经给我们留下过痛苦回忆?

不管采用什么套路,勒索软件的目的只有一个,就是从用户手里拿走赎金。为了让用户服从自己的指令,他们通常会“抓住”用户的设备或是其上所存储的资料,押其为“人质”,然后恐吓用户交出赎金,以换回那些被扣的数据。

此类恶意软件在最初时,仅仅是简单地锁定用户的系统,让其不能操作,相对来说攻击比较容易被破解,也不会造成太大的实际损害。然而进入新千年以后,随着传统破坏性病毒逐渐退出舞台,勒索软件开始成为一种流行的计算机犯罪形式,它们通常会采用不对称加密策略,对用户电脑上的部分特定文件或是全盘数据实施加密,然后威胁用户必须在指定时间内向指定的账户转账赎金,否则不予解密,用户也就永远无法访问自己的文件了。因为有些资料实在是重要,所以支付赎金的人数量不少,很多黑客也因此非法获利成百上千万的美金。

这种勒索方式的主动权完全被黑客所掌控,不幸中招的用户很难找到有效的反制手段,强行解密更是极其耗费时间,一般只能任其摆布。而黑客本身则喜欢通过暗网或僵尸网络发动攻击,现在流行的密码学货币比特币又是一种极为隐秘的赎金收取渠道,这使得对黑客进行追踪定位,采取相关措施也变得难如登天。

有上面这些要素作为基础,勒索软件成为黑客青睐的获利工具也就不足为奇了。我们现在就来点个名,看看是哪几个臭名远扬的家伙被刻在了历史的耻辱柱上。

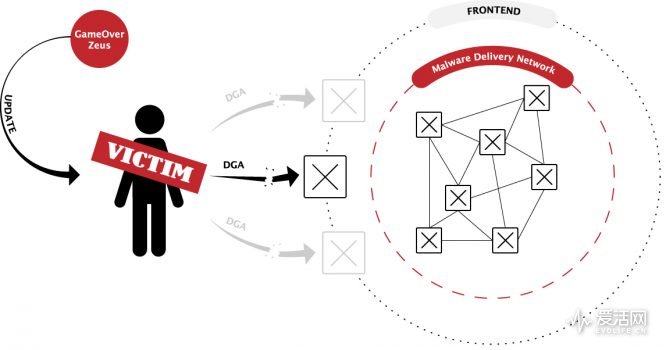

CryptoLocker发迹于2013年年底,它是第一个近年来在公众视线中名声大噪的勒索病毒,典型传播方式为邮件附件,也有使用ZeuS P2P木马或是僵尸网络传播的案例。病毒把自己的可执行文件伪装为一个PDF电子书,诱骗不明就里的用户点击运行,在被释放后就会把自己植入用户的个人文件夹,并在注册表里写进运行启动的键值。

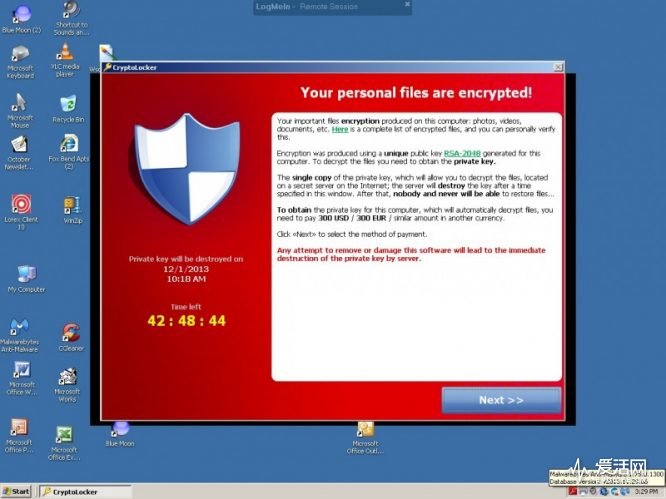

接下来它便会展开攻击中最关键的一步,尝试连接黑客网络,一旦取得连接之后,黑客网络上的服务器就会为它生成一对2048位长度的RSA密钥,并把其中的公钥发回给受感染的系统。CryptoLocker将使用这个公钥,对本地硬盘以及映射的网络硬盘上的所有特定文档类型进行加密,包括Office文档,图片以及CAD设计文件。

最后,它便会在屏幕上显示一条信息,告知受害者文件已被加密,需要他通过预付费卡券或是比特币渠道在3天之内向黑客的秘密账户支付400美元或欧元等值的虚拟货币,否则黑客服务器上用于解密的私钥便会被删除。

对重要资料的珍视让不少人不得不配合黑客的勒索行为,根据当时的调查,有41%的受害者决定支付赎金;不过在整个攻击被安全业界终结之后,从黑客4个比特币帐号的跟踪显示,黑客在短短两个月内就收集到了时值2700万美元数量的比特币,折算下来实际情况是有1.3%的受害者确实支付了赎金。而黑客有没有按照约定解除他们文件的加密,就不得而知了。据说有支付赎金却并未履行解密约定的案例出现,相信黑客会遵守承诺也是一种无形的风险。